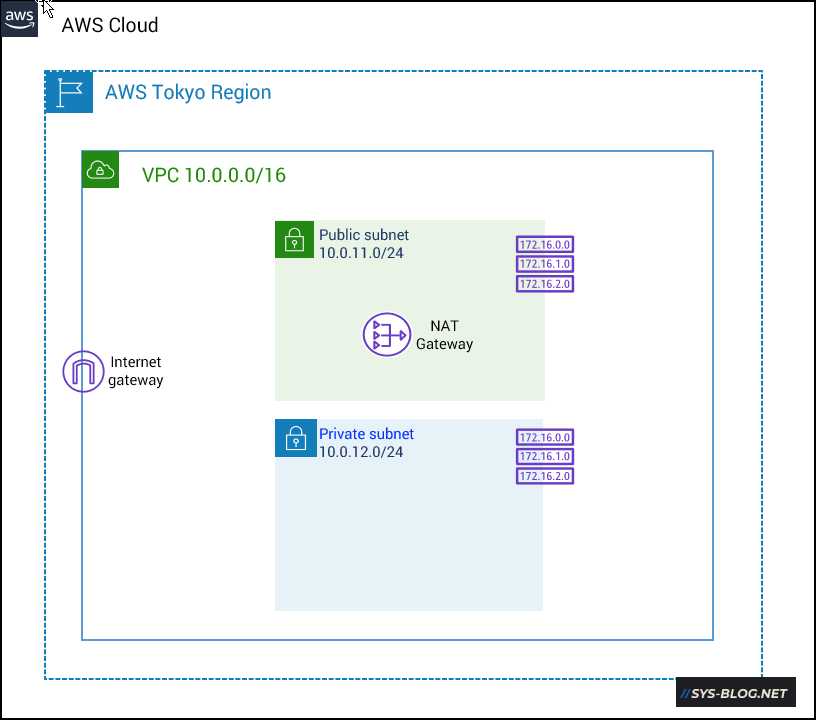

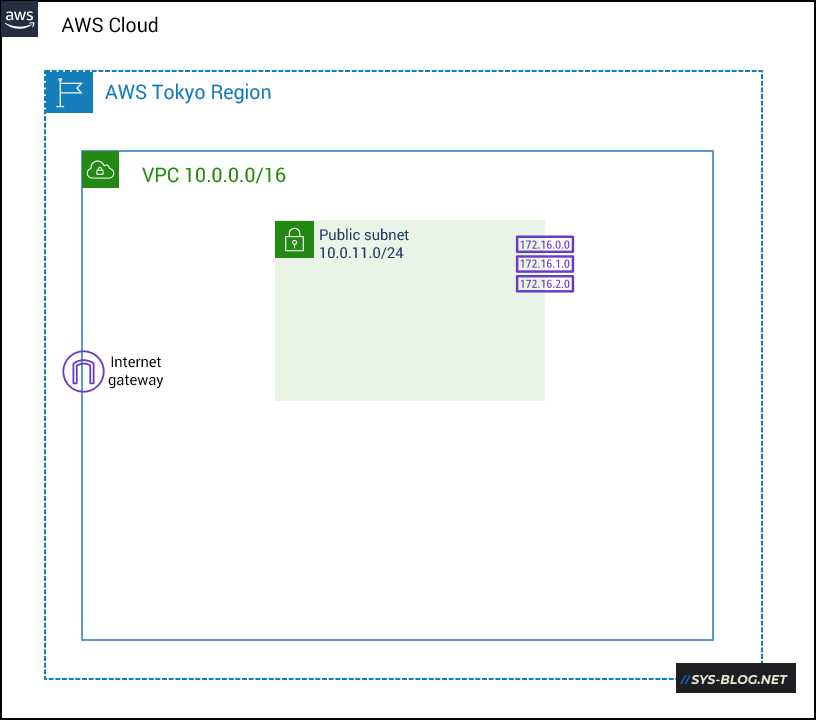

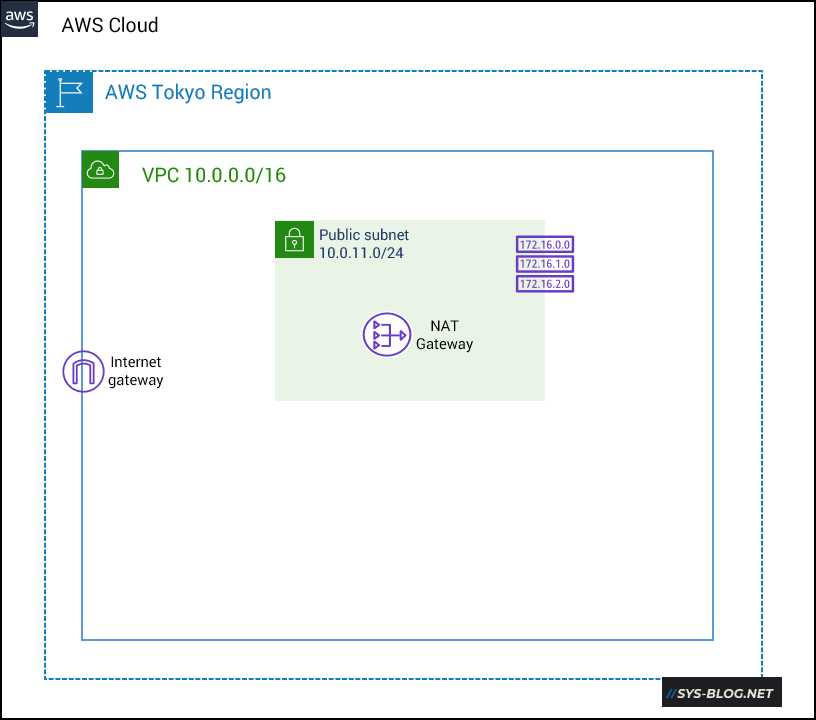

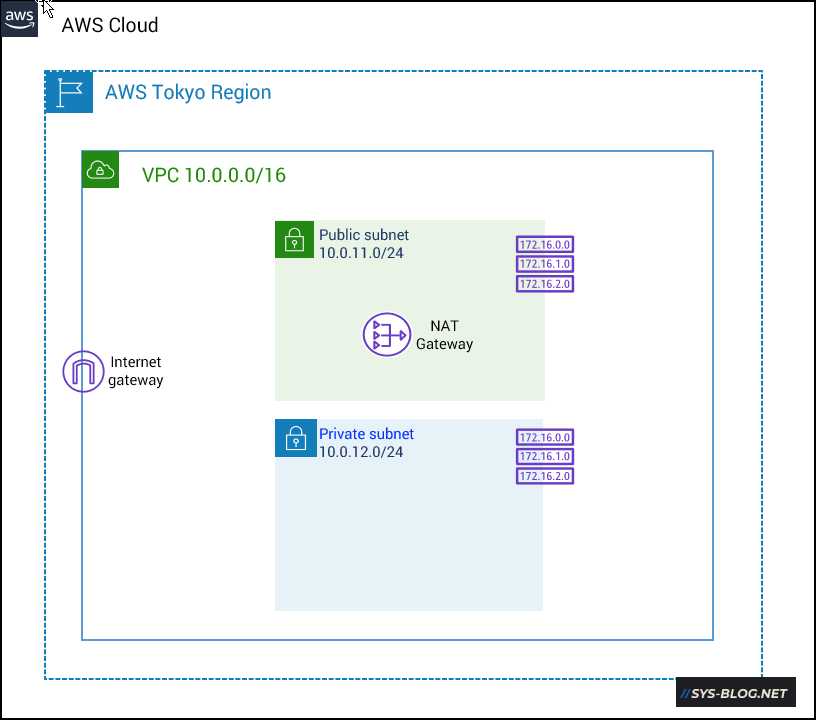

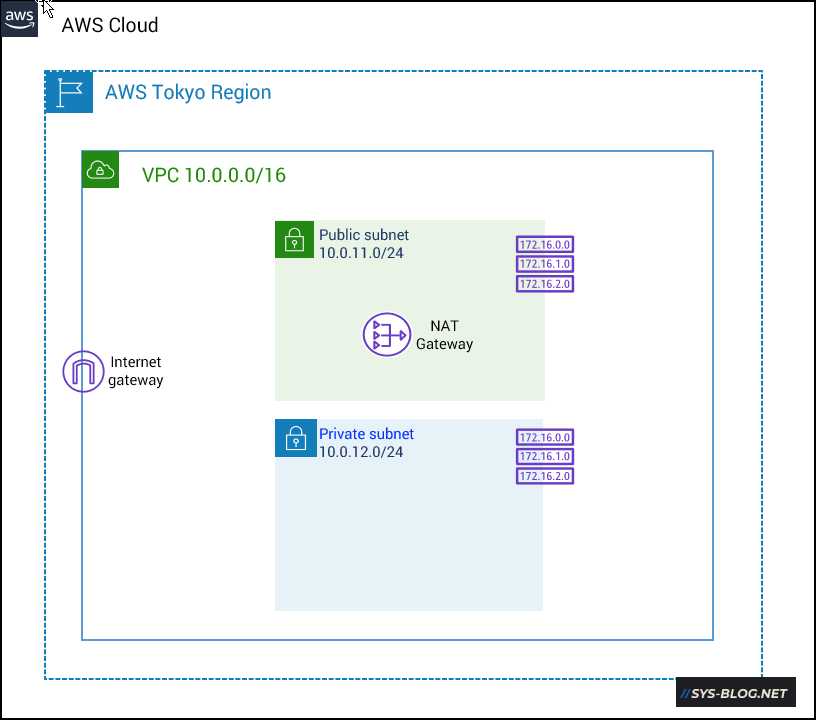

Amazon VPC(VirtualPrivateCloud)是云上的虚拟网络,也是创建AWS账户之后,最先接触的部分。介绍在AWS上创建VPC的方法。创建后的VPC如下。

开始创建VPC之前,先把需要创建的AWS资源的名称定义一下。实际项目需要项目上定义的命名规则进行创建。

| AWS资源 | 名称 | 说明 |

|---|---|---|

| VPC | sysblog-demo-vpc | AWS上构建的私有虚拟网络。 |

| Public Subnet | sysblog-demo-1a-pub-sn001 | 部署可以从Internet访问的资源,例如公共Web服务器,并把互联网网关(IGW)设定为默认网关的子网。 |

| Private Subnet | sysblog-demo-1a-pri-sn001 | 部署无法从Internet直接访问的资源,例如MySQL On EC2等数据库服务,设定NAT网关为默认网关时EC2可访问Internet。 |

| Internet Gateway | sysblog-demo-igw001 | 关联到VPC的互联网网关。 |

| NAT Gateway | sysblog-demo-1a-ngw001 | Private子网中的EC2访问Internet时使用,进行IP和端口地址转换,以实现与Internet的安全通信。 |

| Route Table | sysblog-demo-pub-rt001 | Public子网的路由表 |

| Route Table | sysblog-demo-pri-rt001 | Private子网的路由表 |

刚创建的AWS账户后的状态如下,在这里无视AWS账户上有多个Region,默认VPC及安全组等。

创建VPC

登录AWS管理控制台之后,依次点击「VPC」->「您的VPC」->「创建VPC」。VPC里可指定的CIDR是私有IP范围,而Amazon VPC可指定 /16 ~ /28 的CIDR。

■私有IP地址一览

– 10.0.0.0 – 10.255.255.255 (10/8 prefix)

– 172.16.0.0 – 172.31.255.255 (172.16/12 prefix)

– 192.168.0.0 – 192.168.255.255 (192.168/16 prefix)

需注意的是这次创建测试环境CIDR范围可任意指定,但是实际环境上有私有IP地址之间的访问(比如测试环境和生产环境之间),需要指定不重复的CIDR。

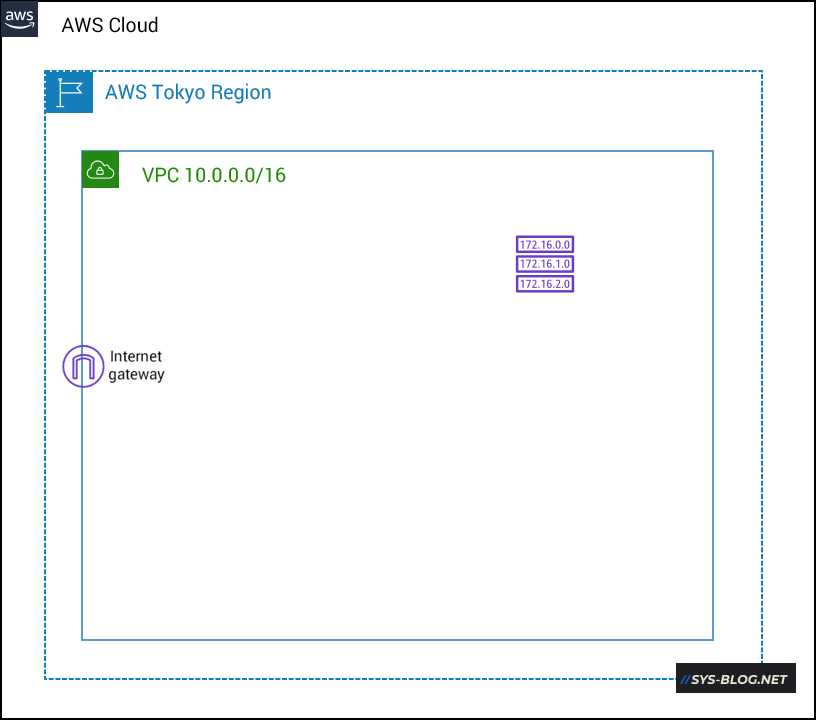

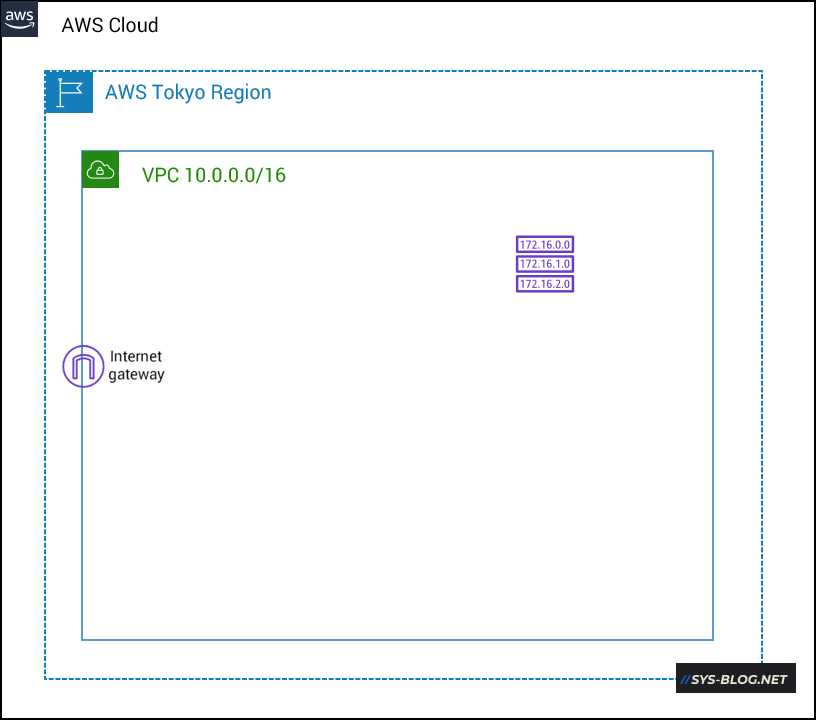

点击「创建VPC」后的构成如下。

创建Internet Gateway

点击「互联网网关」->「创建互联网网关」,在 Name标签输入名称后,点击「创建互联网网关」。

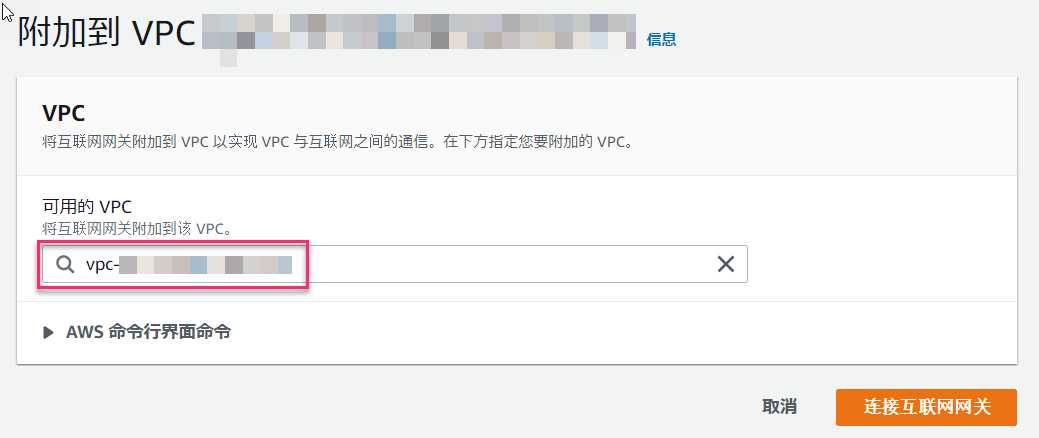

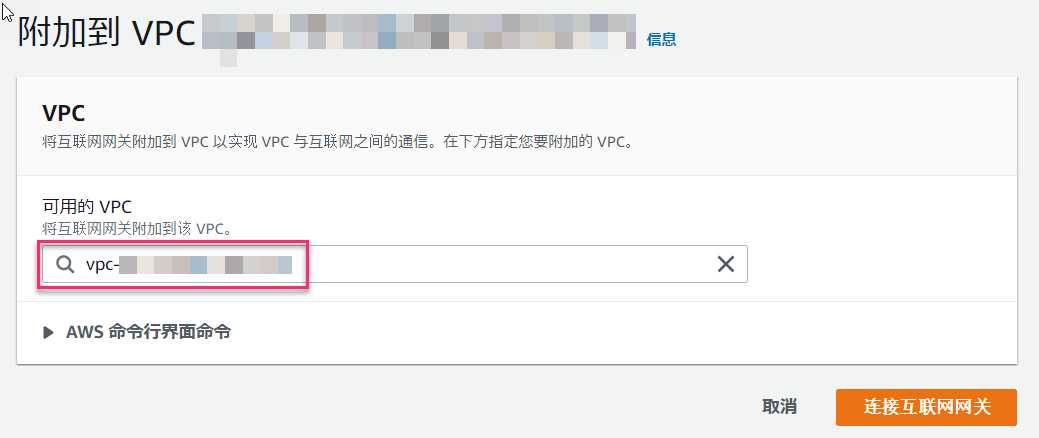

选择创建的Internet Gateway后,点击「附加到VPC」。

将Internet Gateway关联到VPC。

创建Internet Gateway后的构成如下。

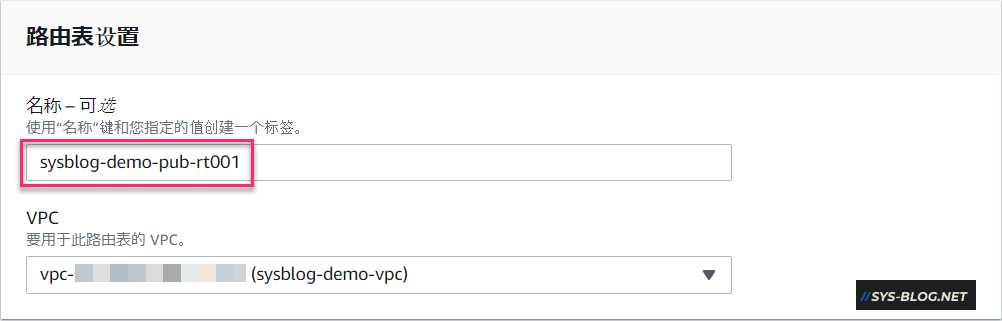

创建路由表

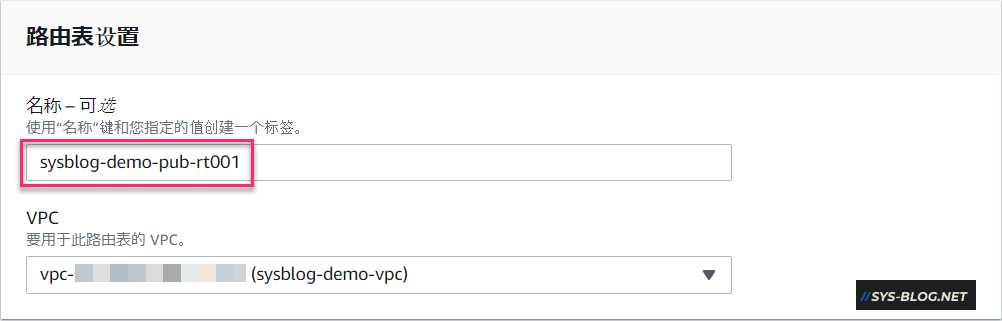

点击「路由表」->「创建路由表」,创建关联到Public Subnet及Private Subnet的路由表。

■Public Subnet的路由表

■Private Subnet的路由表

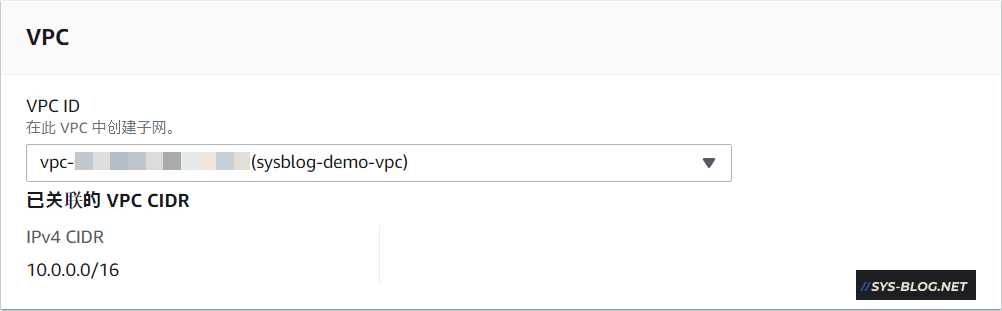

创建Public Subnet

依次点击「子网」->「创建子网」后,选择在上面创建的VPC。

输入「子网名称」及「IPv CIDR快」后,点击「创建子网」。

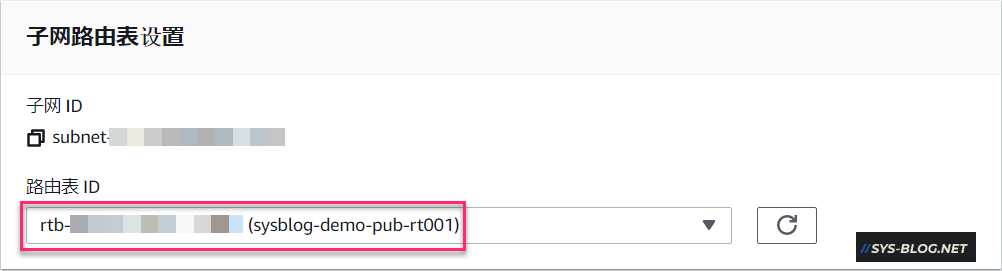

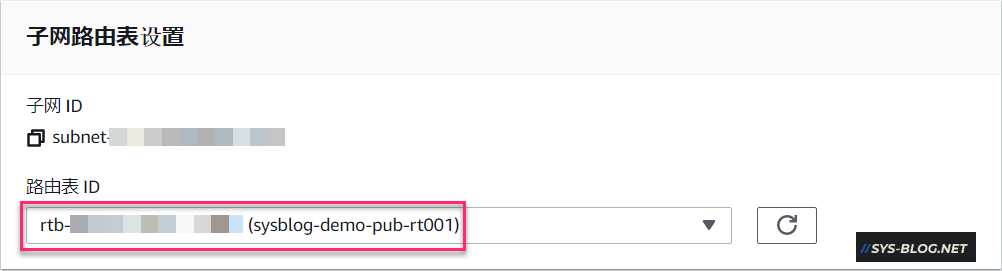

将路由表 sysblog-demo-pub-rt001 关联到Publice Subnet。选择Public Subnet后,在路由表Tab上点击「编辑路由宝关联」。

选择sysblog-demo-pub-rt001 后,点击「保存」。

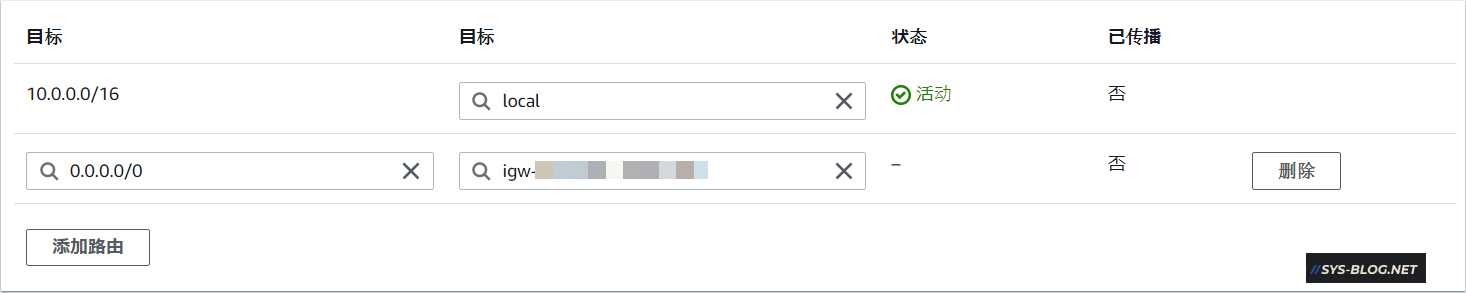

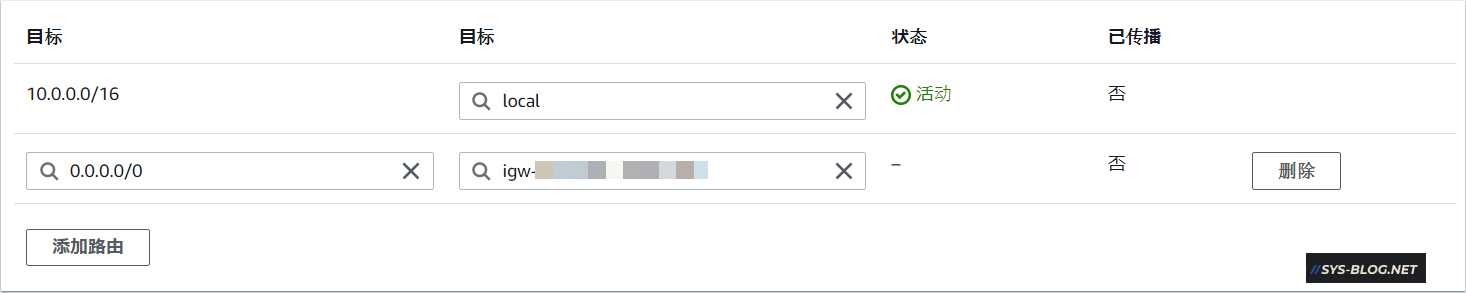

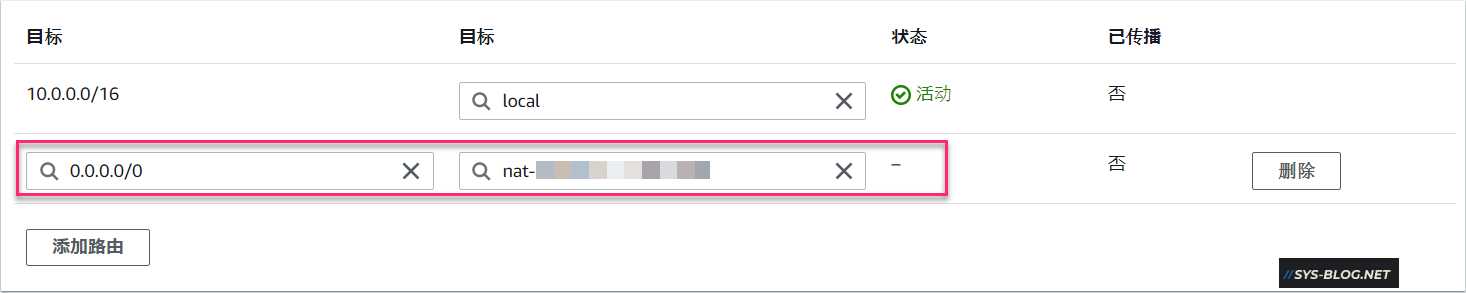

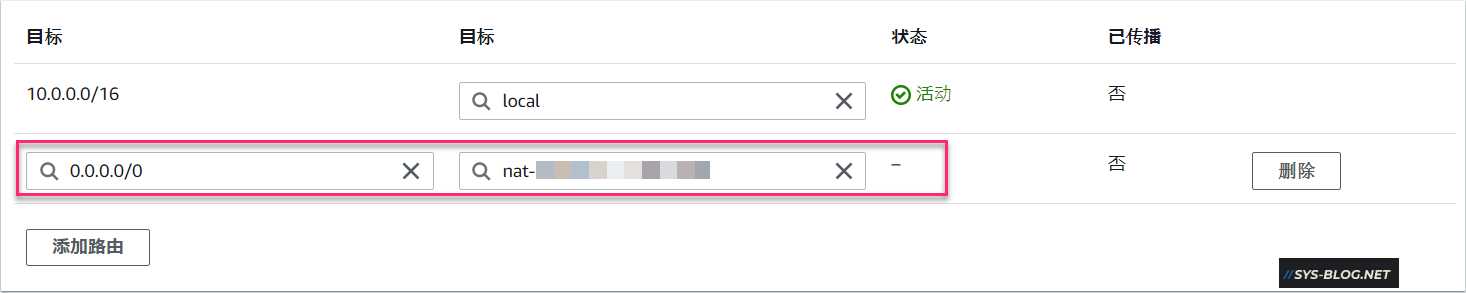

在路由表 sysblog-demo-pub-rt001 上添加互联网网关(IGW)设定为默认网关的设定。选择路由表(sysblog-demo-pub-rt001)之后,编辑路由进行修改。

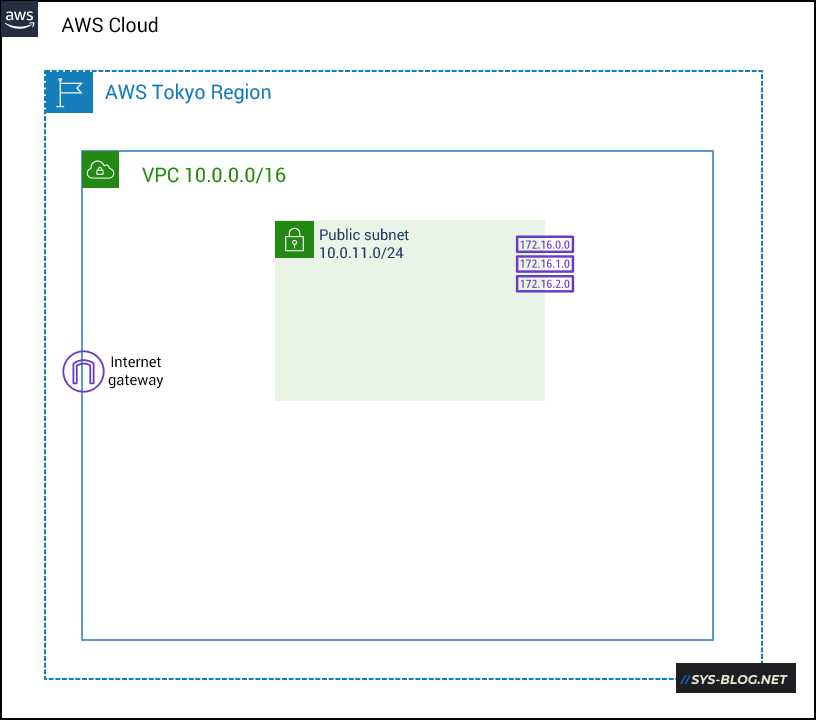

创建Public Subnet后的构成如下。

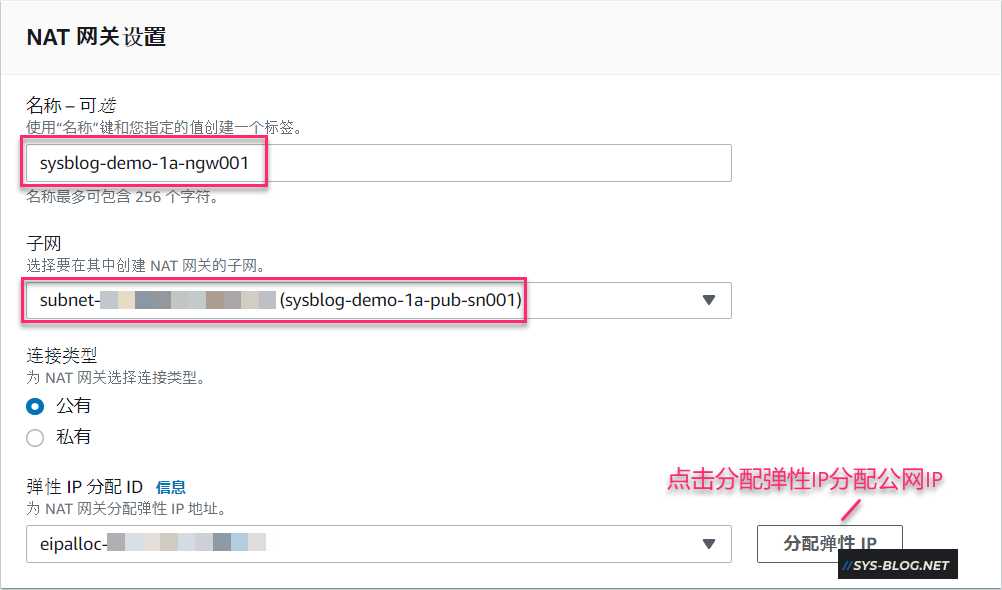

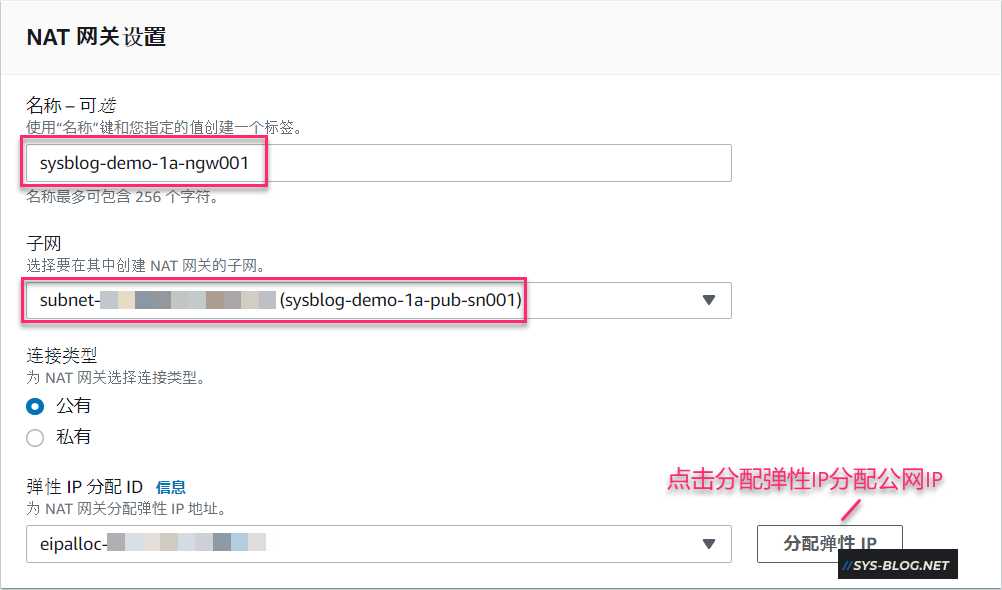

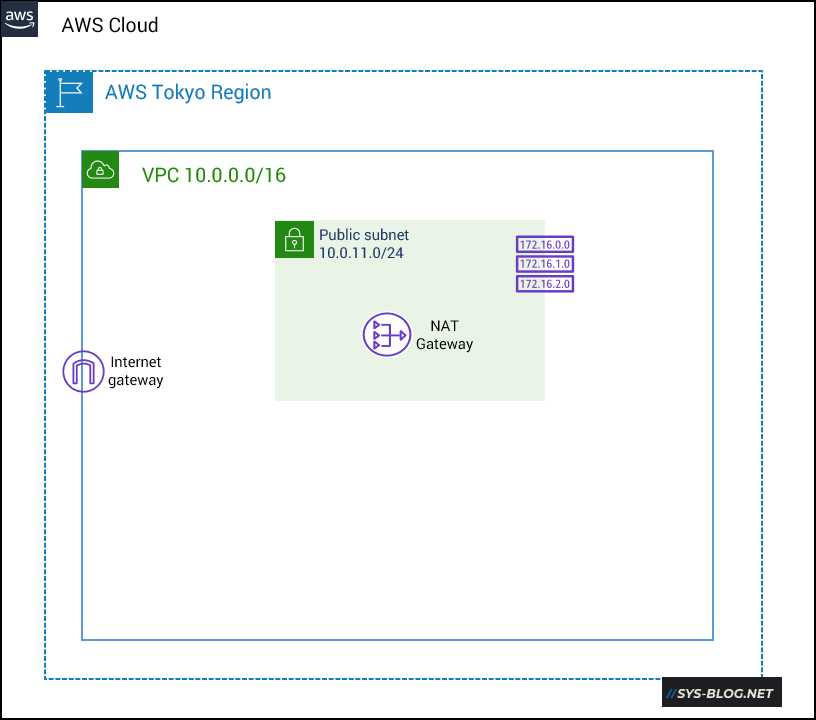

创建NAT Gateway

点击「NAT网关」->「创建NAT网关」,重要的是将子网选择Public Subent,并创建公网IP进行分配。

创建完NAT Gateway后的构成如下。

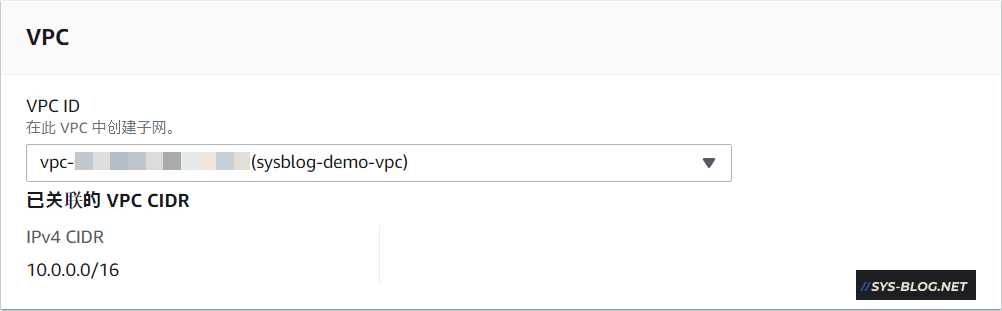

创建Private Subnet

Private Subnet的创建方法和Public Subnet一样,重要的是关联到Private Subnet的路由表(sysblog-demo-pri-rt001)里需要把默认网关配置为NAT Gateway。

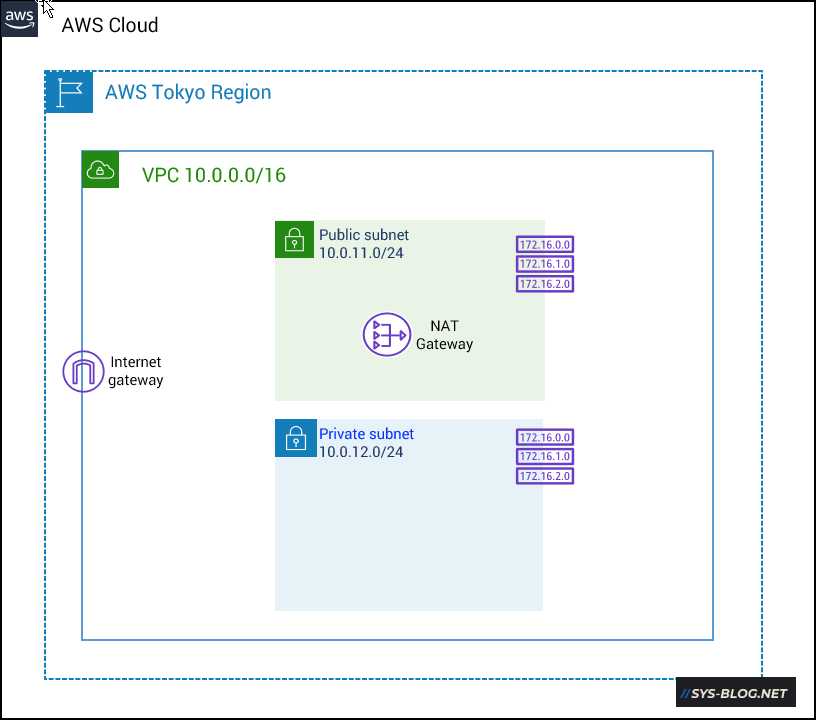

创建完Private Subnet之后的构成如下。

小结

一步一步地创建了VPC及Subnet,可在Public Subnet创建Web服务器而在Private Subnet上创建RDS等服务。实际的客户环境上需要在多个AZ(可用区)创建Subnet,以防AZ出现故障时导致整个系统宕机。